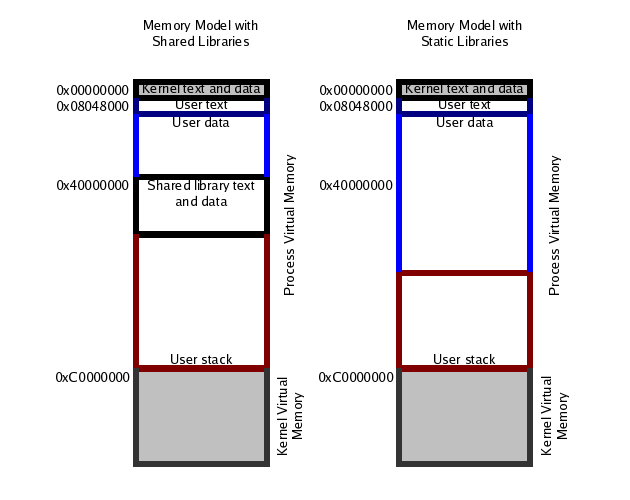

Estoy mirando el modelo de memoria Linux IA-32 de un proceso y tengo una pregunta simple para él. ¿Qué contienen las áreas grises de la imagen? ¿Están solo incluidos para mostrar el comienzo y el final de la memoria? Entonces, ¿el texto comienza en 0x0 y la pila comienza en 0xFFFFFFFF?Modelo de memoria Linux IA-32

Reabierto: Hola, en un curso de SO, asistir a esta pregunta vuelve a ser relevante. Específicamente, necesito saber qué contienen las áreas grises. En base a las respuestas hasta ahora, puedo ver que contiene el código del núcleo en la parte superior y una página de eliminación de referencias del puntero nulo en la parte inferior. Pero, ¿cuál es el código del kernel? No asumo que es todo el sistema operativo en sí mismo, pero ¿podría ser un programador incrustado, llamadas a la biblioteca del kernel o?

Saludos, Lasse Espeholt

alt text http://img403.imageshack.us/img403/3156/capturecj.png

Ahh parece tener sentido;) Pero según ese gráfico, los procesos solo tienen ~ 1GB de RAM para trabajar. (0xC0000000 - 0x80480000) pero puede aumentar a la memoria virtual del kernel? –

Es 0x08048000, no 0x80480000. Por lo tanto, es un poco menos de 3 GB. – wj32

Ahh mi mal, gracias :) –